Pourquoi la cyber-résilience est devenue un enjeu de survie opérationnelle

En 2025, la question n’est plus de savoir si une entreprise sera victime d’un incident cyber, mais quand, avec quel impact, et surtout comment elle y répondra.

Ransomware, attaques sur les chaînes d’approvisionnement, compromission d’identités, sabotage de systèmes industriels ou IT critiques : la cyber-menace est désormais structurelle, industrialisée et géopolitiquement instrumentalisée.

Pour les dirigeants, la cybersécurité ne peut plus être pensée uniquement comme une logique de prévention technique. Elle doit être abordée comme une capacité organisationnelle à absorber un choc, continuer à opérer et restaurer rapidement la valeur business : c’est précisément cela, la cyber-résilience.

1. De la cybersécurité classique à la cyber-résilience

1.1 Les limites d’une approche purement préventive

Pendant des années, la cybersécurité a été structurée autour de :

-

la protection périmétrique

-

la réduction des vulnérabilités

-

la conformité à des standards

Or, les faits observés depuis plusieurs années sont clairs :

-

aucune organisation n’est totalement protégée

-

les attaques contournent les dispositifs techniques

-

l’erreur humaine et les tiers restent des vecteurs majeurs

Le rapport ENISA Threat Landscape confirme que les attaques réussies touchent désormais aussi bien des organisations très matures que des structures moins avancées.

Source officielle ENISA :

https://www.enisa.europa.eu/publications/enisa-threat-landscape

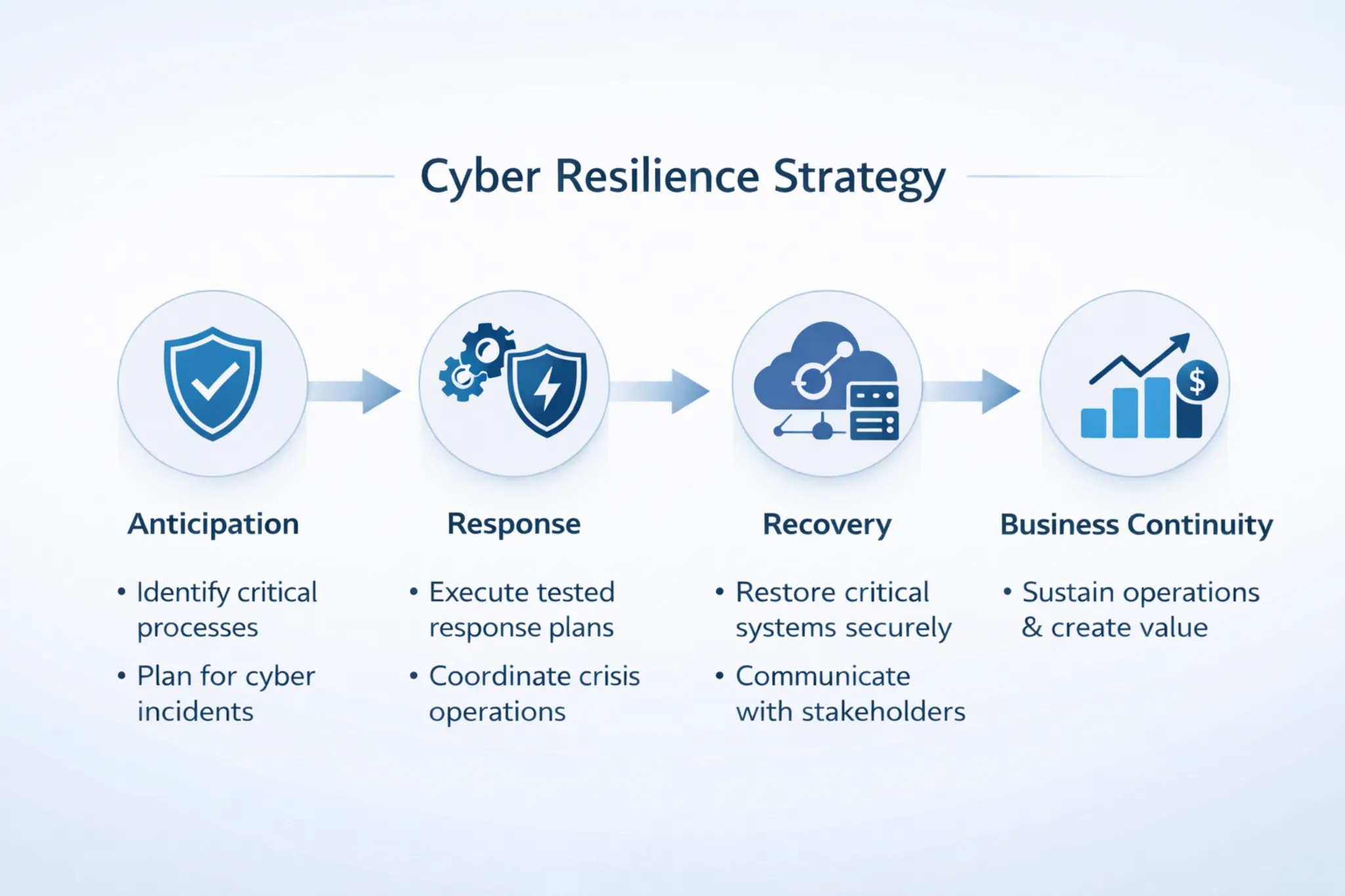

1.2 La cyber-résilience : une approche orientée continuité et valeur

La cyber-résilience repose sur une logique différente :

-

accepter l’hypothèse de l’incident

-

se préparer à l’impact

-

organiser la réponse

-

restaurer rapidement les activités critiques

Elle s’inscrit directement dans les exigences de :

-

NIS2

-

DORA

-

normes de continuité d’activité (ISO 22301)

-

exigences des assureurs et investisseurs

2. Les trois piliers de la cyber-résilience en 2025

2.1 Anticipation : identifier ce qui est réellement critique

Les organisations les plus matures commencent par une question simple mais rarement traitée correctement :

Quels processus génèrent réellement de la valeur, et lesquels doivent absolument survivre à une crise cyber ?

Cela implique :

-

une cartographie des processus critiques

-

une dépendance explicite aux systèmes IT

-

une priorisation business, pas technique

Cette approche est fortement recommandée par l’ENISA et reprise dans les cadres européens de résilience.

2.2 Capacité de réponse opérationnelle

En situation de crise cyber, le facteur déterminant n’est pas la technologie, mais :

-

la clarté des rôles

-

la rapidité de décision

-

la coordination entre IT, cyber, juridique, communication et direction générale

Les organisations résilientes disposent :

-

de plans de réponse cyber testés

-

de cellules de crise identifiées

-

de scénarios réalistes, basés sur des attaques probables

Selon l’ENISA, les organisations ayant testé leurs scénarios réduisent significativement le temps de reprise après incident.

Source ENISA – Cyber Crisis Management :

https://www.enisa.europa.eu/topics/cyber-crisis-management

2.3 Restauration et retour à la normale

La phase de reprise est souvent sous-estimée :

-

restauration des systèmes

-

remise en production sécurisée

-

communication avec les parties prenantes

-

gestion de l’impact financier et réputationnel

En 2025, la cyber-résilience impose :

-

des stratégies de sauvegarde réellement isolées

-

des procédures de reconstruction éprouvées

-

une capacité à fonctionner en mode dégradé

Ces éléments sont au cœur des exigences de DORA pour le secteur financier.

Source Commission européenne – DORA :

https://finance.ec.europa.eu/digital-finance/digital-operational-resilience-act-dora_en

3. Le rôle clé des dirigeants et du COMEX

3.1 La cyber-résilience est une décision de gouvernance

Les textes européens sont désormais explicites :

la responsabilité de la résilience numérique remonte au plus haut niveau de l’organisation.

Les dirigeants doivent :

-

arbitrer les priorités de protection

-

accepter certains risques

-

financer la résilience, pas seulement la prévention

-

être capables de décider en situation de crise

Cette logique est inscrite dans NIS2.

Texte officiel NIS2 :

https://eur-lex.europa.eu/eli/dir/2022/2555/oj

3.2 Crise cyber : un test réel du leadership exécutif

Lors d’un incident majeur, les dirigeants sont confrontés à :

-

des décisions sous contrainte de temps

-

des informations incomplètes

-

des pressions réglementaires et médiatiques

Les organisations qui ont travaillé la cyber-résilience en amont transforment la crise :

-

en incident maîtrisé

-

plutôt qu’en rupture systémique

4. Cyber-résilience et M&A : un lien direct souvent sous-estimé

Dans les opérations de fusion, acquisition ou carve-out :

-

la résilience réelle des systèmes est rarement évaluée

-

les plans de réponse sont hétérogènes

-

les dépendances critiques sont mal documentées

Résultat :

-

augmentation du risque post-deal

-

incidents lors des phases d’intégration

-

destruction de valeur évitable

C’est pourquoi la cyber-résilience devient un axe structurant des due diligences IT et cyber, bien au-delà d’un simple audit de conformité.

La cyber-résilience comme avantage compétitif durable

En 2025-2026, la cyber-résilience n’est plus un coût, ni un sujet technique.

C’est :

-

un facteur de continuité business

-

un élément de crédibilité auprès des investisseurs

-

un marqueur de maturité managériale

Les dirigeants qui passent de la prévention à la résilience ne cherchent pas à éviter toute crise.

Ils s’assurent que leur organisation sait y faire face, y survivre et continuer à créer de la valeur.